En tecnología, como en política o en el fútbol hay pasiones. Ya se trate de un club, una ideología o un sistema operativo, es inevitable que haya gente que lo ame o lo odie. En un comentario un lector se quejó de que no propuse a LaTeX como alternativa a InDesign.

Redactar un artículo implica tomar decisiones. Lo que diferencia a un blog de una enciclopedia es que uno tiene un límite de palabras. Tampoco se puede descartar cierto componente subjetivo. Es inevitable que las simpatías y antipatías, la familiaridad o el desconocimiento hagan su parte. De ahí que tengamos un formulario de comentarios para que ustedes nos marquen los errores o sugieran alternativas.

La comunidad del software libre frente al software privativo

Hay en la comunidad del software libre cierta tendencia a mirarse el ombligo. Tenemos por un lado a los que sin conocer a fondo ni el software privativo ni el software libre defienden a rajatabla al segundo por el solo hecho de ser libre. Un segundo grupo conoce a fondo el software libre pero no se molestó en analizar a su contraparte privativa. Tampoco le interesa las necesidades específicas de cada grupo de usuarios.

Y finalmente está el tercero, conformado por los que reconocen que hay software privativo que es superior a su homólogo de código abierto, pero que por cuestiones ideológicas no debería usarse. Tuve mi primer encuentro con esta gente cuando al comentar que como discapacitado visual tenía que mantener Windows. Necesitaba usar un determinado software de reconocimiento de textos y en Linux no había una opción viable, me sugirieron que me consiguiera a alguien que me leyera.

De todas maneras, mi obligación es verificar la afirmación de que LaTeX vale como alternativa viable a Adobe InDesign. O, para escribir con corrección, si alguno de los programas de código abierto que crean documentos LaTeX es una opción para tener en cuenta.

Habiendo puesto las cartas sobre la mesa, es momento de presentar a los protagonistas.

LaTeX

LaTeX es un sistema de composición de textos orientado a la creación de documentos donde la calidad tipográfica es un requisito importante. Se usa principalmente en documentos científicos que hacen un uso intensivo de expresiones matemáticas.

A diferencia de los procesadores de textos tradicionales, construidos sobre el principio «lo que ves es lo que obtienes», LaTeX se basa en instrucciones.

Junto a su capacidad de reproducir en forma fiel ecuaciones, fórmulas complicadas, notación científica y musical, permite estructurar fácilmente el texto en capítulos, secciones, notas, bibliografía, índices analíticos, etc.).

Etapas de la elaboración de un documento usando LaTeX

En la primera etapa se crea el texto junto con las instrucciones sobre como representarlo.

En la segunda las instrucciones del texto son interpretadas por el compilador quién deja el documento listo para ser enviado a la impresora.

la salida que ofrece es siempre la misma, con independencia del dispositivo (impresora, pantalla, etc.) o el sistema operativo. El resultado puede ser exportado a numerosos formatos tales como Postscript, PDF, SGML, HTML, RTF, etc.

Adobe InDesign

Adobe InDesign es un programa para la creación de publicaciones en el escritorio. Permite crear tanto documentos impresos como documentos digitales estáticos y con interactividad.

En lugar de usar instrucciones como en el caso de LaTeX, las diferentes partes del documento son colocadas en el lugar correspondiente usando el ratón. se les puede incorporar audio, video, presentaciones y animaciones. Los resultados pueden exportarse a PDF, EPUB y HTML.

Habíamos dicho antes que la salida que ofrece LaTeX es siempre la misma independientemente del dispositivo. Adobe InDesign permite diferentes maquetaciones y perfiles de color según la salida. También pueden adecuarse a distintos tamaños de pantalla.

¿Es o no una alternativa?

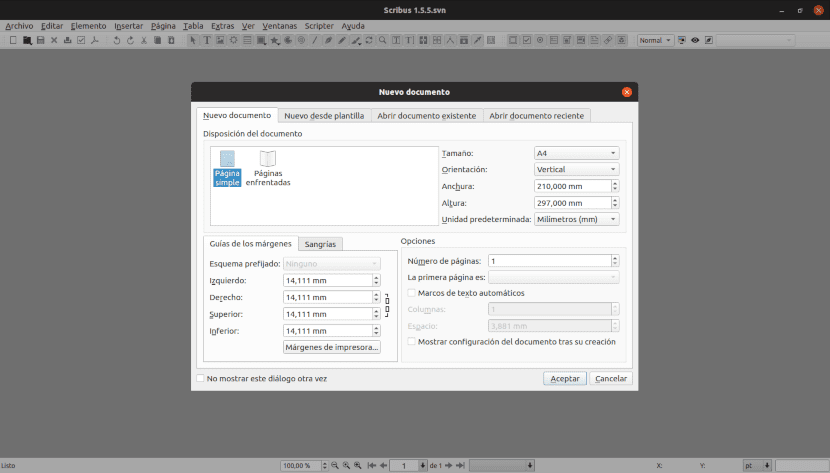

Scribus permite crear publicaciones impresas y electrónicas.

Depende de las preferencias de cada uno. Cuando yo escribí el artículo, la idea era sugerir programas que cumplieran funciones similares de manera similar. En ese sentido los programas para edición de documentos LaTeX no encajan ya que InDesign utiliza la diagramación visual en lugar de instrucciones. Es por eso que mi recomendación fue Scribus. Dicho sea de paso, Scribus puede incorporar documentos LaTeX.

Otra cosa es que alguien piense que diagramar usando comandos es mejor que hacerlo arrastrando cuadros de textos o diálogos.

No estoy sugiriendo que el software privativo sea mejor que el de código abierto. Con HTML5, Javascript y CSS3 pueden lograrse maravillas en la creación de documentos interactivos. Y solo necesitas el editor de textos de tu distribución favorita.

La moraleja es que para defender al código abierto necesitamos no solo conocerlo, sino también conocer al privativo. Y sobre todo respetar las necesidades y preferencias de otros usuarios, sin tratar de imponerles las nuestras.

fuente: https://www.linuxadictos.com/es-latex-una-alternativa-a-adobe-indesign.html